Se proteção contra ataques de ransomware for um objetivo almejado, a análise das técnicas mais utilizadas para tal é um caminho para priorização de medidas de defesa. Em particular, no framework MITRE ATT&CK1, existem associações entre as técnicas nele documentadas e:

- Fontes de dados (Data Sources) configuráveis para monitoramento e CTI;

- Mitigações (Mitigations) para defesa direta; e

- Recursos (Assets) afetados (este, porém, exclusivamente para técnicas da matriz ICS.)

Para a análise de dados neste post, utilizei os dados disponibilizados por Ransomware.live2. Em particular, seu endpoint de grupos de ransomware consta com mapeamentos de táticas, técnicas e procedimentos (TTPs) para um subconjunto dos grupos.

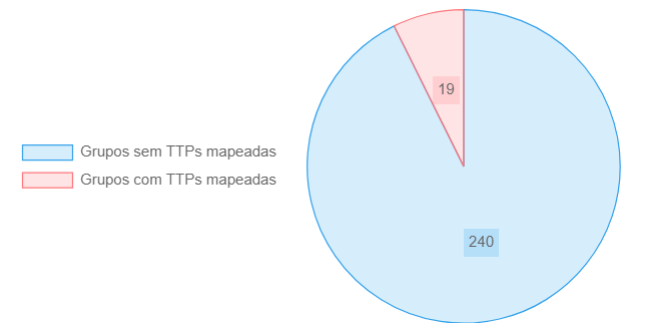

Infelizmente a parcela de grupos com TTPs mapeadas constitui somente aproximadamente 7% de todos os grupos disponíveis pela API. Torço que com o tempo, mais grupos sejam analisados.

Os 19 grupos com TTPs mapeadas analisados nesse post estão listados abaixo:

8base

BrainCipher

akira

alphv

bianlian

blackbasta

blacksuit

cactus

clop

crosslock

cuba

donex

dragonforce

hunters

medusa

ransomhub

royal

safepay

threeamAnálise da distribuição de táticas

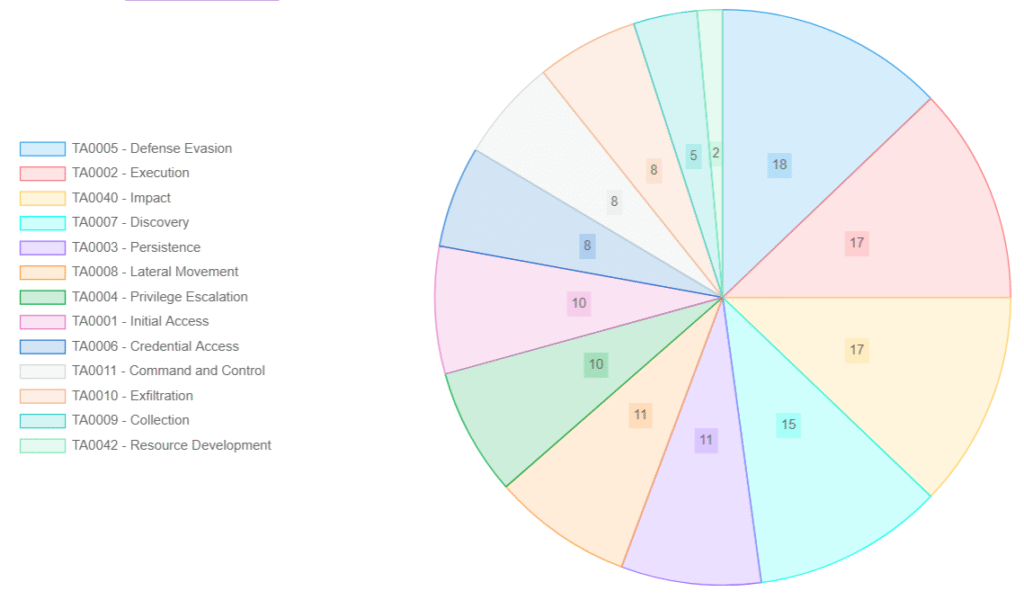

Abaixo, o número de ocorrências de todas as táticas associadas a atividades dos grupos:

Curiosamente, não há mapeamentos para técnicas de TA0043 — Reconnaissance. Isso potencialmente incorre que os grupos analisados utilizam primariamente técnicas passivas3 para esse fim.

Análise da distribuição de técnicas

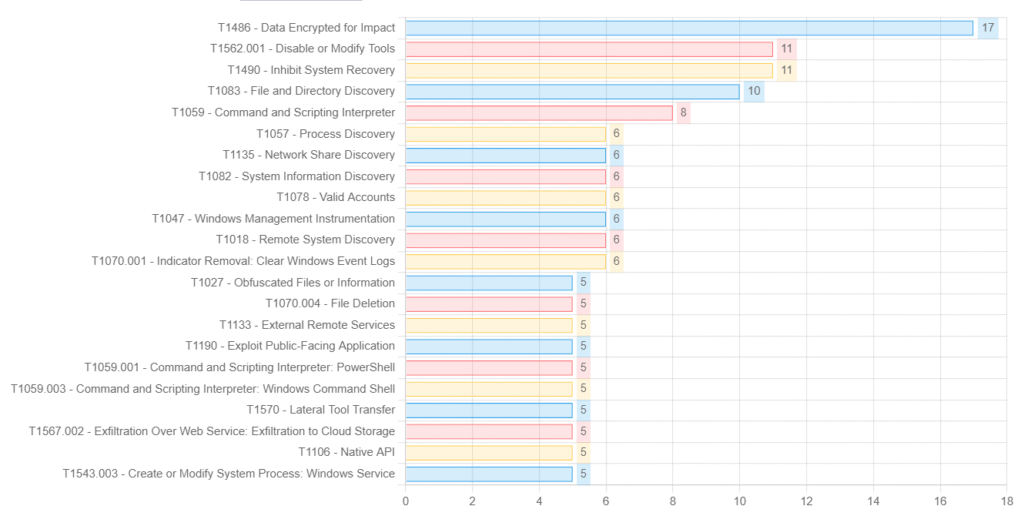

Abaixo, o número de ocorrências das técnicas mais frequentes (com associações a 5 ou mais grupos):

Não surpreendentemente, a técnica mais frequentemente associada é T1486 — Data Encrypted for Impact. Os únicos dois grupos não associados a ela foram blackbasta e cuba.

Dentre as técnicas listadas, uma que me chamou atenção é T1078 — Valid Accounts: por fazer parte de múltiplas tácticas (quatro no total), observa-se que grupos diferentes foram mapeados à mesma técnica, porém com objetivos distintos. Neste caso, especificamente, temos a seguinte partição:

| TA001 Initial Access | TA003 Persistence | TA004 Privilege Escalation | |

| akira | 🎯 | ||

| alphv | 🎯 | 🎯 | 🎯 |

| blacksuit | 🎯 | ||

| clop | 🎯 | ||

| medusa | 🎯 | ||

| safepay | 🎯 | 🎯 | 🎯 |

Interessantemente, nenhum grupo foi associado a esta técnica almejando a tática TA0005 — Defense Evasion.

Uma partição de táticas similar ocorreu com T1543.003 — Create or Modify System Process: Windows Service, porém em menor grau por esta técnica fazer parte de somente duas táticas.

A proporção entre técnicas base e sub-técnicas dentre as 15 mais frequentes também me intrigou. Técnicas base, por serem mais gerais, possuem maior chance de serem mapeadas a um comportamento observado. Naturalmente, portanto, elas representam a maioria das técnicas mais comuns.

Notavelmente, dentre as sete sub-técnicas presentes nesta listagem, quatro se referem a ações específicas para Windows/PowerShell. Considerando a popularidade do Windows no mercado4, suponho que faça sentido técnicas tão específicas fazerem parte da distribuição das mais comuns.

Conclusão

É importante relevar que os dados aqui analisados não representam a totalidade das complexidades do mundo de cibersegurança. Primeiramente, um mapeamento completo e estático para o comportamento de grupos de ransomware é impraticável. Adicionalmente, o framework ATT&CK não afirma ser uma fonte completa para todos os potenciais comportamentos de adversários5. Em particular, enfatizo o seguinte trecho:

“Don’t limit yourself to the matrix. Remember the ATT&CK matrix only documents observed real-world behaviors. Adversaries may have a series of other behaviors they use that have not been documented yet.”

Apesar da quantidade de dados limitados, foi possível fazer algumas inferências interessantes com as distribuições observadas.

A aplicabilidade dos dados observados para priorização de medidas de segurança, porém, necessita ainda da análise dos mapeamentos entre técnicas e outros elementos. Como citado no início, associações com mitigações seriam um ponto de estudo interessante.

Referências

- MITRE. MITRE ATT&CK®. Disponível em: <https://attack.mitre.org>. ↩︎

- Ransomware.live 👀. Disponível em: <https://www.ransomware.live>. ↩︎

- OGIDI U. O. C. Passive Reconnaissance Techniques. Disponível em: <https://pentescope.com/passive-reconnaissance-techniques/>. ↩︎

- SHERIF, A. Windows operating system market share by version 2017-2019 | Statista. Disponível em: <https://www.statista.com/statistics/993868/worldwide-windows-operating-system-market-share/>. ↩︎

- General Information | MITRE ATT&CK®. Disponível em: <https://attack.mitre.org/resources/>. ↩︎

Matheus Augusto da Silva Santos, aluno de Bacharelado em Ciências da Computação na UNESP — Universidade Estadual Paulista. Aspirante a engenheiro de software focado em uso de boas práticas de programação e segurança para elaboração de sistemas robustos, seguros e confiáveis.