Recentemente, venho trabalhando com a coleta e identificação de IOCs (Indicators of Compromise), analisando indicadores dos mais diversos tipos que, de alguma forma, foram ou estão sendo associados a atividades maliciosas ou ilícitas no ambiente digital. artefatos esses que podem ser endereços IP, domínios, hashes, chaves de registro e até e-mails.

Essa coleta é importante, pois, com ela, é possível garantir uma visibilidade mais abrangente em um ambiente, otimizando a detecção de, como o nome sugere, “indicadores de comprometimento” em um sistema ou rede de sistemas.

Durante a coleta desses artefatos, dúvidas foram levantadas internamente, sendo as principais:

- A data de validade de um IOC deve ser a mesma, independentemente do tipo de artefato?

- Um indicador de comprometimento deve possuir uma validade?

- Qual é o prazo de validade ideal para um IOC?

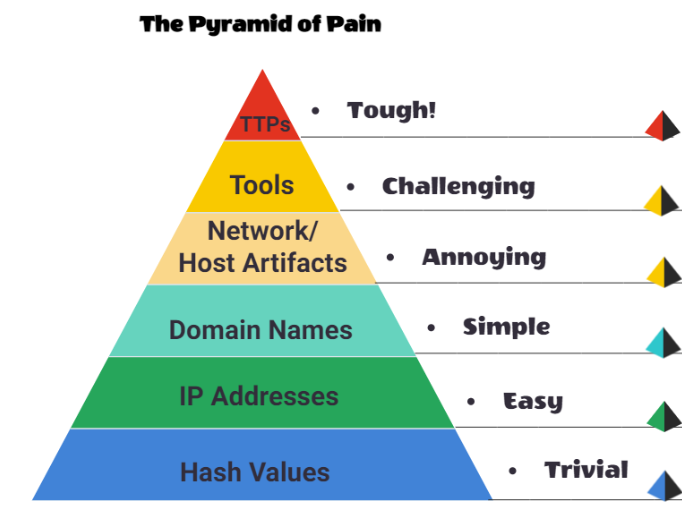

Acredito que parte da resposta para essas perguntas pode ser encontrada na famosa “The Pyramid of Pain”, um modelo interessante que visa dividir tipos de indicadores em camadas, baseando-se no formato de uma pirâmide. A ideia é: quanto mais próximo um tipo de IOC está da base da pirâmide, maior será a facilidade de um adversário alterar esse indicador.

Como é possivel observar, na base da pirâmide encontramos “Endereços Hash” mas o que isso significa? Basicamente um endereço Hash tem a função de servir como uma “Impressão digital” de um arquivo ou processo no sistema, ou seja, cada arquivo existente, receberá um valor HASH único que tem o papel de identifica-lo (inclusive arquivos maliciosos).

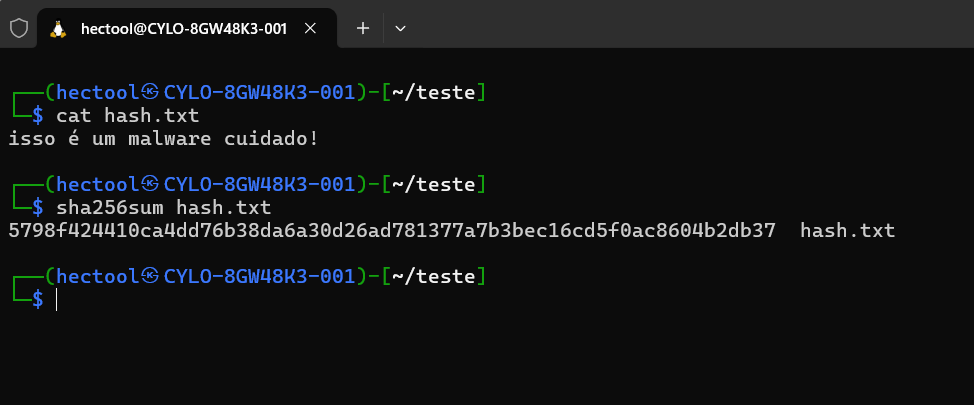

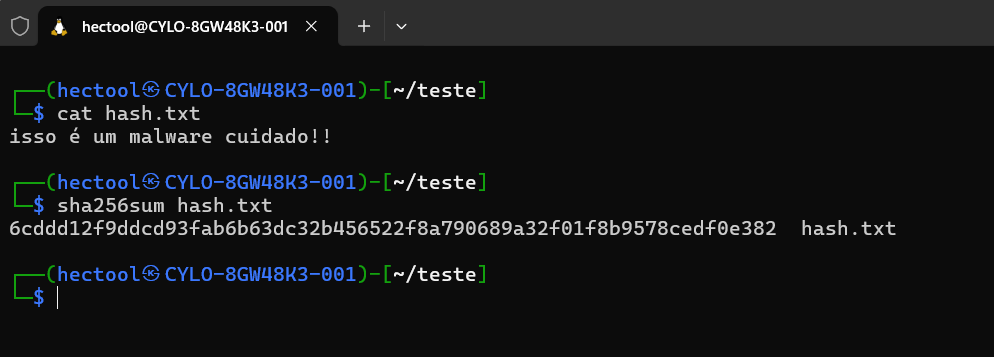

Sem dúvidas, é uma fonte poderosa de informação, tornando possível a identificação de malwares conhecidos simplesmente com a coleta desse artefatos, porém, um fato que “enfraquece” a utilização de hash como IOC é que uma simples alteração de qualquer binário nesse arquivo acarretará na atribuição de um novo valor identificador completamente diferente para esse arquivo. Portanto, adversários podem, com muita facilidade, alterar o endereço hash de seus scripts maliciosos e evadir detecções previamente criadas em sistemas de segurança mais simples. Justamente por essa versatilidade de alteração nos valores, os endereços hash encontram-se na base da Pyramid of Pain.

Sabendo da facilidade que um Adversário possui para modificar qualquer binário em seus scripts, surge uma dúvida: “Qual seria a validade ideal para um IOC do tipo HASH?” Na minha visão, a resposta mais adequada seria: “Depende do quão bem é possível identificar o objetivo do Adversário“. Essa lógica se aplica não apenas as HASHES, mas também a outros tipos de Indicadores, como IPs, chaves de registro, domínios etc..

Tendo como exemplo atacantes que têm como principal objetivo “lucrar sem olhar a quem”, são agentes de ameaça que irão desenvolver scripts maliciosos buscando atrair o máximo de usuários desavisados possível a executar o seu malware, por meio de ataques de cryptojacking, adwares ou infostealers, que geralmente ficam abertamente disponíveis para download em websites que possuem títulos chamativos, como “Baixe mais memória RAM” ou “Cupom grátis de R$100,00 na Amazon”.

O ponto focal do tipo de kill chain adotado por esse adversário é que não há um alvo específico definido. Seu objetivo é infectar o máximo de vítimas e gerar lucro em um período de tempo pré-definido. Depois de esgotado esse tempo, o adversário provavelmente desaparecerá, não sendo muito relevante se o seu script for reconhecido e coletado como artefato em algum momento e bloqueado pela empresa “XYZ”, visto que muitos outros foram induzidos a serem infectados.

Para situações como a descrita acima, é sim importante coletar o máximo de indicadores possíveis e adicioná-los às suas regras de detecção. Porém, como essas campanhas “não direcionadas” costumam não ficar ativas por muito tempo, é plausível entender que não há necessidade da adoção de uma data de validade extensa, podendo, neste caso, configurar esses indicadores para serem detectados em um menor período de tempo.

Em contrapartida, há, de igual modo, cenários — ainda que mais raros — em que o agente de ameaça terá como alvo escolhido a dedo você ou a sua empresa.

Nesses casos, toda a cadeia de ataque desenvolvida pelos adversários será inspirada em vulnerabilidades encontradas em seu ambiente. Situações como essas são atribuídas a agentes de ameaça mais experientes, tornando provável que os seus analistas de segurança sejam os primeiros a coletar certos artefatos.

Cabe a eles identificá-los e entender seus graus de periculosidade.

Ao tomar ciência de que você está na mira de um atacante persistente, disposto a fazer de tudo para atingir seu objetivo final, os artefatos coletados devem, consequentemente, possuir um prazo de validade mais extenso. Pois, nesse cenário, não há como prever por quanto tempo você será um alvo. Campanhas direcionadas costumam durar meses ou até anos, e, nesse período, é de extrema importância coletar o máximo de IOCs possível.

Quanto mais indicadores forem detectados e bloqueados, maior será a necessidade de alteração dos artefatos utilizados pelo atacante, tornando-se um trabalho exaustivo para ele. Neste cenário, vale lembrar que a simples coleta de indicadores não é suficiente para mitigar um ataque persistente, sendo ainda necessária uma série de políticas bem desenvolvidas e ferramentas de segurança e monitoramento bem configuradas.

Para concluir, é certo que se faz necessária a adição de datas de validade para indicadores de comprometimento. Porém, deve-se levar em consideração sempre o cenário ao qual esses IOCs estão sendo atribuídos, assim como identificar se o tipo de ataque ao qual esses artefatos estão relacionados está direcionado exclusivamente a você ou ao seu ambiente, ou se está espalhado pela internet, a fim de atingir um alto volume de vítimas não relacionadas umas com as outras. A renovação de IOCs deve ser encarada como uma política de segurança essencial para o ambiente de toda empresa, e a definição do seu tempo de validade deve ser levantada e considerada com muita cautela.

Graduado em Análise e Desenvolvimento de Sistemas pela Universidade Paulista, e Pós-graduando em “Defensive Cyber Security” pela FIAP, atua como N1 no time de SOC da CYLO, é responsável por realizar a primeira análise e resposta de incidentes cibernéticos, realizou capacitações no campo de SOC/CSIRT, tendo como destaque os treinamentos promovidos pela CERT.BR em conjunto com a instituição Carnegie Mellon University “Foundations of Incident Management” e “Advanced Topics in Incident Handling”