Ação Urgente

Se você gerencia dispositivos Cisco, verifique imediatamente se o Smart Install está ativado e aplique mitigações, especialmente dado as explorações recentes por atores estatais. Consulte o advisory oficial para versões específicas:

https://www.cisco.com/c/en/us/support/docs/csa/cisco-sa-20180328-smi2.html.

Informações Gerais

Estamos cientes que, apesar de ter sido divulgada há mais de sete anos, a vulnerabilidade CVE-2018-0171 no recurso Smart Install do software Cisco IOS e IOS XE permanece uma ameaça ativa, com explorações recentes por grupos cibernéticos apoiados por governos estrangeiros. Essa falha crítica permite que atacantes remotos não autenticados causem negação de serviço (DoS) ou executem código arbitrário em dispositivos afetados, facilitando o roubo de configurações de rede e o estabelecimento de acesso persistente.

Recentemente, agências como o FBI e a Cisco emitiram alertas sobre o uso contínuo dessa vulnerabilidade por atores estatais russos e chineses, enfatizando a necessidade urgente de mitigações em dispositivos legados ou não atualizados.

A vulnerabilidade CVE-2018-0171 tem uma pontuação EPSS (Exploit Prediction Scoring System) de aproximadamente 0.909, o que corresponde a uma probabilidade de exploração de cerca de 91%. O seu percentil de EPSS é de 98.1%, colocando-a no percentil 100 em termos de probabilidade de exploração.

| Característica | Detalhe |

|---|---|

| CVE ID | CVE-2018-0171 |

| Pontuação EPSS | 0.90926 – 0.90994 (90.994%) |

| Percentil EPSS | 98.1% – 100% |

| Gravidade | Crítica |

| Vetor CVSS v3.1 | CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H |

| Pontuação Base CVSS v3.1 | 9.8 |

Detalhes da Vulnerabilidade

A CVE-2018-0171 surge de uma validação inadequada de dados em pacotes recebidos pelo recurso Smart Install, que é projetado para simplificar a instalação e configuração automática de switches Cisco. Um atacante pode explorar a falha enviando pacotes maliciosos para a porta TCP 4786, causando um overflow de buffer que leva a recargas inesperadas do dispositivo, crashes ou execução remota de código (RCE).

• Vetor de Ataque: Remoto, sem autenticação necessária. Basta que o dispositivo esteja exposto à rede com o Smart Install ativado (padrão em muitos modelos antigos).

• Impacto Técnico: Pode resultar em extração de arquivos de configuração via TFTP, injeção de comandos ou implantação de implantes como o SYNful Knock para persistência.

• Sistemas Afetados: Switches e roteadores Cisco rodando IOS ou IOS XE com Smart Install ativado, incluindo modelos industriais como os Rockwell Automation Stratix. Dispositivos end-of-life (EOL) são particularmente vulneráveis, pois não recebem mais atualizações.

A fraqueza está associada ao CWE-119 (buffer overflow) e CWE-20 (validação inadequada de entrada), tornando-a explorável por meio de provas de conceito (PoCs) públicas disponíveis desde 2018.

Explorações Recentes e Contexto Histórico

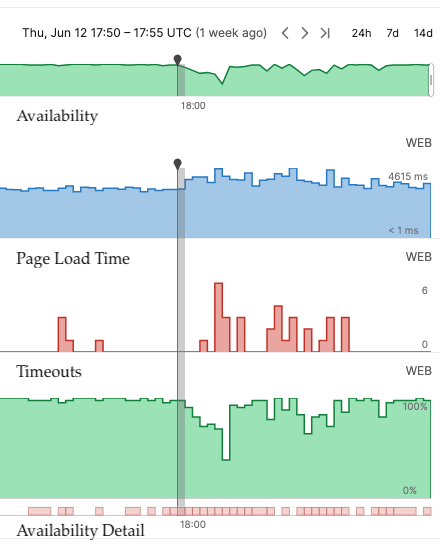

Embora corrigida pela Cisco em março de 2018, a CVE-2018-0171 continua sendo explorada em 2025 devido à persistência de dispositivos não patchados em infraestruturas críticas.

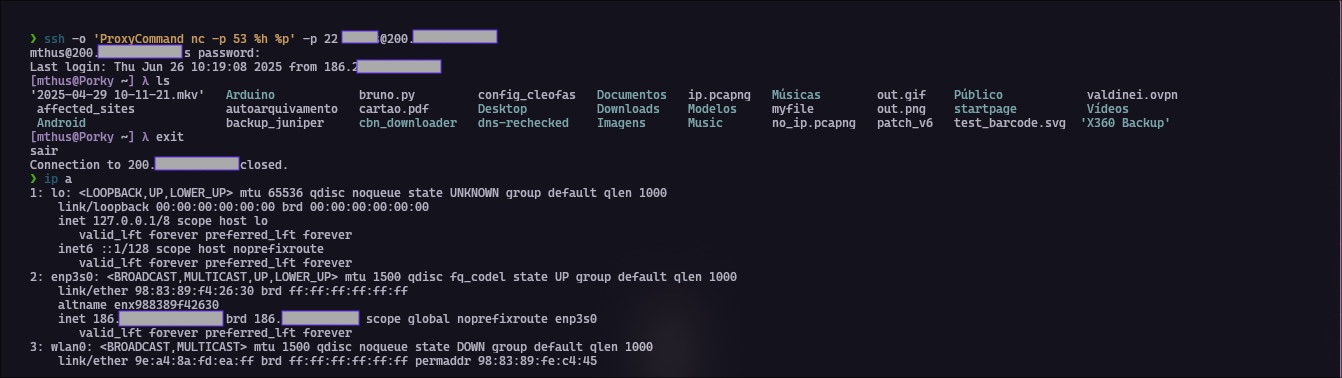

• Atividade Russa (Static Tundra / FSB Center 16): Desde 2022, o grupo russo Static Tundra, ligado ao FSB, explora ativamente a vulnerabilidade para comprometer milhares de dispositivos globais, incluindo roteadores em telecomunicações, educação e manufatura nos EUA, Ásia, África e Europa. Eles usam SNMP para acesso inicial, roubam configurações e implantam túneis GRE para persistência, com foco intensificado em alvos ucranianos desde a guerra Rússia-Ucrânia. O FBI emitiu um alerta em 20 de agosto de 2025, destacando ataques a infraestrutura crítica.

• Atividade Chinesa (Salt Typhoon): Em dezembro de 2024 e janeiro de 2025, o grupo chinês Salt Typhoon explorou a CVE-2018-0171 em conjunto com credenciais roubadas para infiltrar redes de telecomunicações nos EUA, persistindo por mais de três anos. IPs maliciosos de origens como Suíça e EUA foram observados em tentativas de exploração.

Essas campanhas demonstram como vulnerabilidades antigas em dispositivos legados facilitam espionagem cibernética em escala global, com alertas recentes da CSA de Singapura e Cyber.gc.ca reforçando a urgência.

Impacto e Riscos

• Severidade: CVSS 9.8 (Crítica), com alta exploitability devido à ausência de autenticação e PoCs públicas. Probabilidade de exploração (EPSS) é elevada, especialmente em redes expostas.

• Consequências: Roubo de dados sensíveis, DoS em infraestrutura crítica, pivoteamento para outros sistemas e implantação de malware persistente. Setores como telecom, energia e governo são os mais afetados, com potencial para interrupções em massa.

• Por Que Ainda Relevante?: Milhões de dispositivos Cisco EOL ou não patchados permanecem online, detectáveis via ferramentas como Shodan, facilitando scans em massa.

Recomendações e Mitigação

A Cisco recomenda ações imediatas para mitigar o risco:

• Correções Principais: Aplique patches de 2018 para versões suportadas de IOS/IOS XE. Para dispositivos EOL, migre para modelos atuais. Consulte o advisory oficial para versões específicas: https://www.cisco.com/c/en/us/support/docs/csa/cisco-sa-20180328-smi2.html.

• Workarounds: Desative o Smart Install com o comando no vstack no modo de configuração global. Bloqueie a porta TCP 4786 via ACLs ou firewalls. Desative SNMP se não essencial, ou use versões seguras (v3 com autenticação).

• Melhores Práticas: Realize scans regulares de vulnerabilidades, monitore tráfego na porta 4786 e adote hardening de rede (ex.: senhas fortes, SSH em vez de Telnet). Use ferramentas como Cisco Talos para inteligência de ameaças.

• Detecção: Verifique logs por acessos SNMP suspeitos ou tentativas na porta 4786.

Epílogo

Essa vulnerabilidade destaca a importância de gerenciar patches em dispositivos de rede, mesmo anos após a divulgação. Organizações com dispositivos Cisco devem priorizar auditorias imediatas, especialmente em ambientes OT ou de infraestrutura crítica, para evitar compromissos por atores como Static Tundra ou Salt Typhoon.

Referências

• Cisco Security Advisory: Cisco IOS and IOS XE Software Smart Install Remote Code Execution Vulnerability. Disponível em: https://www.cisco.com/c/en/us/support/docs/csa/cisco-sa-20180328-smi2.html

• NVD – CVE-2018-0171 Detail. Disponível em: https://nvd.nist.gov/vuln/detail/cve-2018-0171

• FBI: Russian Government Cyber Actors Targeting Networking Devices. Disponível em: https://www.ic3.gov/PSA/2025/PSA250820

• CyberScoop: Russian cyber group exploits seven-year-old network vulnerabilities. Disponível em: https://cyberscoop.com/russian-static-tundra-hacks-cisco-network-devices-cve-2018-0171/

• The Hacker News: FBI Warns FSB-Linked Hackers Exploiting Unpatched Cisco. Disponível em: https://thehackernews.com/2025/08/fbi-warns-russian-fsb-linked-hackers.html

• Cisco Talos: Russian state-sponsored espionage group Static Tundra. Disponível em: https://blog.talosintelligence.com/static-tundra/

Adriano Mauro Cansian, Doutor em Física Computacional e Professor Associado e pesquisador da UNESP – Universidade Estadual Paulista, possui 30 anos de experiência em pesquisa, desenvolvimento e ensino de segurança cibernética. Fundador e coordenador do Laboratório ACME! Cybersecurity Research, e revisor das revistas “Computers & Security” e “International Journal of Forensic Computer Science“, consultor e membro de vários comitês e organizações técnicas para promover a pesquisa em segurança da informação, além de atuar como voluntário em organizações de governança da Internet.