Você tem plano B?

Ou, simplesmente plano de contingência ou DR?

Atuando na área desde 1999, sim sobrevivi ao bug do milênio rs.

Vol. 1 No. 20251020-994 (2025)

Anísio José Moreira Neto | anisio@cylo.com.br | 20/10/2025

Você tem plano B?

Ou, simplesmente plano de contingência ou DR?

Atuando na área desde 1999, sim sobrevivi ao bug do milênio rs.

Vol. 1 No. 20251014-987 (2025)

Anísio José Moreira Neto | anisio@cylo.com.br | 14/10/2025

É… Eu sobrevivi a frenética contagem regressiva até o timestamp “00-01-01 00:00:01”, virada do ano de 1999 para 2000, onde muitos acreditavam que todos os computadores iam bugar.

Agora os preparados, preocupados ou até “pessimistas” já podem acompanhar mais uma contagem regressiva, agora para um outro timestamp “2038-01-19 03:14:08 UTC”, neste momento em questão milhares de dispositivos, principalmente os OTs terão algum comportamento muito possivelmente problemático, já que o modelo de tempo conhecido como “Unix time” não irá mais caber em um inteiro de 32 bits.

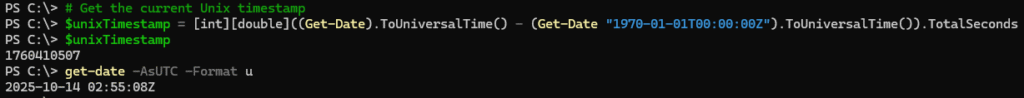

Basicamente o Unix time conta os segundos desde um “timestamp específico”, zero horas de primeiro de janeiro de 1970, 1970-01-01T00:00:00, até o momento então quando um equipamento com este modelo de hora registra um evento ele insere a quantidade de segundos desde “timestamp específico”. Veja o exemplo no print abaixo, onde o ano, mês, dia, hora, minuto e segundo atual em Unix time é representado pelo inteiro “1760410507”.

Se você lida com equipamentos médicos, industriais, automação, etc. precisa começar a contatar os fabricantes, fazer testes e/ou buscar alternativas, mas principalmente acompanhar o projeto “Epochalypse”, https://epochalypse-project.org/, projeto que fiquei conhecendo pelo pessoal do Cert.Br, https://cert.br/, e agora relembrado pelo newsletter do SANS Institute, https://www.sans.org/.

Acompanhe, prepare-se e esteja pronto. O tempo não para, você, também não pode ficar parado! Só assim nossos empregos vão sobreviver a mais esta contagem regressiva!

Leia https://epochalypse-project.org/

Atuando na área desde 1999, sim sobrevivi ao bug do milênio rs.

Vol. 1 No. 20251010-985 (2025)

Anísio José Moreira Neto | anisio@cylo.com.br | 10/10/2025

Esta semana tive a satisfação de iniciar a implantação do firewall do Cortex nos endpoints de um novo cliente — abrangendo tanto os Windows Servers quanto as estações de trabalho.

Digo satisfação porque ainda me surpreende como é comum esse recurso essencial ser negligenciado.

Tenho convicção de que o firewall de sistema operacional é uma camada crítica para a segurança dos ambientes. Ele não deve ser tratado como algo opcional, mas sim como parte do fazer certo — com políticas bem definidas, alinhadas à realidade da operação.

Se você está pensando em começar essa implantação, minha sugestão é iniciar pelo servidor de backup. E claro, conte com a nossa ajuda para fazer isso da melhor forma.

Atuando na área desde 1999, sim sobrevivi ao bug do milênio rs.

Vol. 1 No. 20250822-852 (2025)

Anísio José Moreira Neto | anisio@cylo.com.br | 22/08/2025

Você já testou se sua empresa está realmente preparada para os desafios da Internet moderna?

O site TOP – Teste os Padrões é uma iniciativa do NIC.br que avalia se os serviços digitais — como sites, e-mails e conexões — estão em conformidade com os padrões técnicos mais modernos e seguros da Internet. Esses padrões incluem tecnologias como IPv6, DNSSEC, HTTPS, TLS, HSTS, DMARC, DKIM, SPF, STARTTLS, DANE, entre outros.

A ferramenta é gratuita e fácil de usar. Basta inserir o domínio do seu site ou serviço de e-mail e verificar os resultados. Se algo estiver fora do padrão, o TOP ainda indica o que pode ser feito para corrigir.

Aqui na CYLO, fizemos o dever de casa, somos TOP! Isso reforça nosso compromisso com a excelência e com a Cybersegurança.

Atuando na área desde 1999, sim sobrevivi ao bug do milênio rs.

Vol. 1 No. 20250813-850 (2025)

Anísio José Moreira Neto | anisio@cylo.com.br | 13/08/2025

´É só um desabafo.

Sim, ainda tem lugares com a senha na descrição da conta de usuário, qual o problema? Afinal, são apenas Domain Admins.

Sim, mais de um.

Preciso ir descansar, noite pesada, boa noite.

Atuando na área desde 1999, sim sobrevivi ao bug do milênio rs.

Vol. 1 No. 20250520-590 (2025)

Anísio José Moreira Neto | anisio@cylo.com.br | 20/05/2025

Dentro dos conhecimentos de cybersecurity tenho para como escrito em pedra “os três Ps”, PPP:

Pessoa

Processo

Produto

Como pessoas, temos que entender o elemento humano, o tomador de decisão final, a que consome a tecnologia.

A decisão da pessoa é a que vale quando o Produto não teve posicionamento, quando o processo não previu. O treinamento das pessoas nunca pode ser visto como despesa; elas precisam saber o que fazer, como fazer (processo) e onde fazer (produto).

Em uma situação, após o almoço, renovei o certificado SSL de uma empresa cliente em um popular serviço de hospedagem brasileiro. Durante o atendimento, conversei com a pessoa do financeiro e lhe informei o valor que lhe seria cobrado por tal renovação. Ela me relatou a rotina de pagamento trimestral que faz para este serviço de hospedagem. Tudo certo.

Ao final do dia, a pessoa do financeiro me ligou questionando-me se um boleto de um valor expressivo que recebeu havia sido emitido em decorrência da renovação que eu havia feito. A minha resposta foi não, mas solicitei-lhe que o e-mail fosse enviado como anexo para análise.

Disse-lhe: “Arraste a mensagem para a área de trabalho e, depois, arraste o arquivo para um novo e-mail e me envie”.

Como parecia dentro do contexto, comecei a me questionar: “Será que estão cobrando mais coisas??? Será que o preço mudou???”.

Quando o e-mail chegou na minha caixa de entrada, não me contive e em pensamento já julguei o usuário, pois o assunto começava com “ENC:”. A pessoa me encaminhou o e-mail, sem seguir as orientações que eu havia dado no sentido de anexar a mensagem a um novo e-mail. Eu não tinha, então, o cabeçalho.

Durante a leitura do e-mail, o remetente parecia real. Entendo o usuário não duvidar da mensagem com base neste campo. Fiquei intrigado: “Deve ter alguém dentro do provedor de hospedagem, um Insider, que viu o cliente adicionar o serviço e mandou um boleto falso antes do real???”

Ainda lendo o e-mail, o corpo não tinha como ter contexto. Estava informando que o domínio seria desativado por falta de pagamento. Neste momento, já notifiquei a pessoa para ela não pagar o boleto, pois se tratava de golpe.

Mas, no SOC, não podemos assumir nada. Como eu não tinha o cabeçalho, acessei a ferramenta de administração do e-mail em nuvem do cliente (aqui sendo o outro “P” – Produto) e realizei o rastreio dos e-mails recebidos pela pessoa do financeiro no dia, seguindo aqui um Processo (o outro “P”).

Logo de início, estranhei o fato de ter que buscar o e-mail entre todos os recebidos naquele dia, pois ele estava no final da lista, indicando que havia sido recebido nas primeiras horas do dia, enquanto a renovação havia sido feita após o almoço. Com essa constatação, já descartei a possibilidade de se tratar de um Insider, como havia pensado anteriormente.

Ao expandir os detalhes da mensagem na tela de rastreio, notei que a ferramenta de e-mail tinha colocado a mensagem do golpe no lixo eletrônico da caixa de correio do financeiro.

No calor do momento, mais julgamentos: “COMO QUE ELA FOI CAVAR ISSO NO SPAM DELA?????”. Em instantes, porém, já o alívio: “pelo menos ela não pagou, consultou os envolvidos, foi prudente.”

Cheguei à conclusão de que o atacante quase teve sucesso por ter enviado muitos e-mails destes para os clientes da empresa de hospedagem, pois em um deles, neste caso o meu cliente, existiu uma compra real no mesmo dia; horas depois, mas no mesmo dia. Mesmo o produto do cliente – a solução de e-mail na nuvem – tendo feito corretamente a parte dele e colocando o e-mail falso no lixo eletrônico, a pessoa atravessou a linha, abrindo a mensagem e a encaminhando.

Ao encaminhar a mensagem, ao invés de anexar como eu havia solicitado, todas as imagens do e-mail falso foram carregadas. Com isso, o atacante soube que este alvo leu o e-mail e, provavelmente, o colocou em uma lista de alvos com mais chances de sucesso.

A solução oferecida pelo produto quase não fora suficiente para garantir a proteção do cliente. A linha de frente, isto é, o primeiro P – Pessoa, ignorou a proteção fornecida pelo terceiro P – Produto, o que quase gerou prejuízos à empresa.

Desta forma, não podemos nos esquecer da importância de treinar as pessoas, pois o produto por si só, por vezes, não basta.

Atuando na área desde 1999, sim sobrevivi ao bug do milênio rs.