Kim Morgan (kim@acmesecurity.org) & Adriano Cansian (adriano.cansian@unesp.br)

Em 17 de novembro de 2025, a Microsoft anunciou ter mitigado o maior ataque de negação de serviço distribuído (DDoS) já registrado em sua nuvem [1]. O ataque, que atingiu um pico de 15,72 terabits por segundo (Tbps), foi direcionado a um único endpoint da plataforma Azure na Austrália no dia 24 de outubro de 2025. A operação massiva, que utilizou mais de 500.000 endereços IP comprometidos para gerar um dilúvio de tráfego UDP, foi atribuída à Aisuru, uma botnet que exemplifica a sofisticação das ameaças modernas e destaca o papel central e estratégico do Sistema de Nomes de Domínio (DNS) em seu funcionamento.

Ascensão da Aisuru: De Botnet Comum a Ameaça Global

A Aisuru, inicialmente uma botnet de escala relativamente comum, teve uma ascensão meteórica em abril de 2025. O ponto de virada ocorreu quando os operadores da rede comprometeram um servidor de atualização de firmware da fabricante de roteadores Totolink. Ao modificar a URL de atualização, eles passaram a distribuir um script malicioso para qualquer dispositivo que buscasse o firmware oficial. Essa tática engenhosa resultou na infecção de milhares de roteadores, expandindo a botnet para mais de 100.000 dispositivos em um curto período e consolidando a Aisuru como uma das maiores redes de bots ativas atualmente, com uma contagem de nós estimada em 300.000 [2].

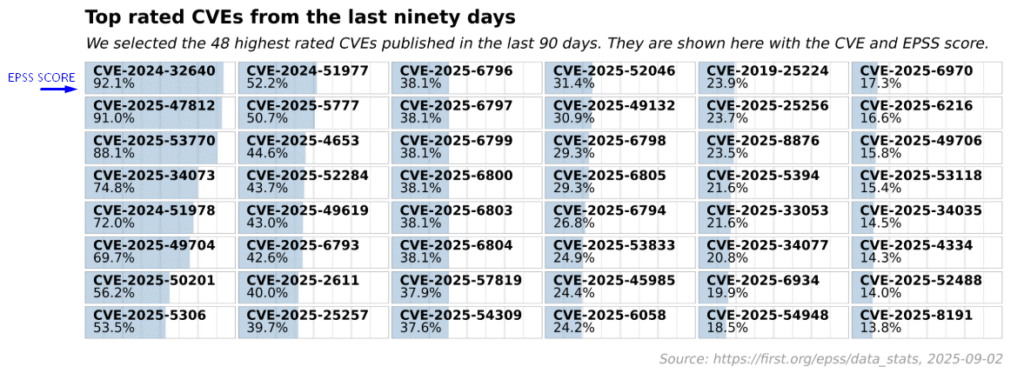

Para se propagar, a Aisuru explora uma gama diversificada de vulnerabilidades, desde falhas antigas até 0-days, demonstrando a capacidade de seus operadores de integrar rapidamente novos vetores de ataque. A tabela abaixo detalha algumas das vulnerabilidades notáveis exploradas pelo grupo.

O DNS como Pilar da Operação

A infraestrutura de comando e controle (C2) da Aisuru depende criticamente do DNS. Para evitar a detecção e facilitar a rotação de seus servidores, a botnet utiliza registros de recurso TXT para comunicar os endereços IP dos servidores C2 aos dispositivos infectados. O malware consulta um domínio C2 e decodifica a informação contida no registro TXT para estabelecer a conexão. As técnicas de decodificação evoluíram, passando de uma combinação de base64 e ChaCha20 para base64 e XOR, numa tentativa contínua de evadir a detecção por ferramentas de segurança [2].

A escala da operação da Aisuru foi exposta de forma dramática em novembro de 2025. Após mudar o resolvedor DNS padrão de seus bots do serviço do Google (8.8.8.8) para o da Cloudflare (1.1.1.1), o volume massivo de consultas geradas fez com que dois de seus domínios de C2 alcançassem as posições de 1º e 3º lugar no ranking global de domínios mais consultados da Cloudflare [3].

O evento, embora tenha levado a Cloudflare a remover os domínios maliciosos de sua lista pública, revelou a imensa escala da botnet, superando em tráfego de DNS gigantes como Google e Apple por um breve período.

Monetização Além do DDoS

Embora seja conhecida por seus ataques DDoS de grande impacto, a Aisuru diversificou suas fontes de receita, operando também como um lucrativo serviço de proxy residencial. Os operadores da botnet alugam o acesso aos dispositivos infectados, permitindo que clientes pagantes roteiem seu tráfego de internet através dessas conexões residenciais.

Isso não apenas garante o anonimato do cliente, mas também faz com que o tráfego malicioso (como raspagem de conteúdo em larga escala, fraude de anúncios ou ataques de preenchimento de credenciais) pareça originar-se de um usuário legítimo, dificultando enormemente sua detecção e bloqueio [4].

Conclusão: A Defesa Começa no DNS

O caso da Aisuru é um poderoso lembrete de que o DNS, um dos protocolos fundamentais da internet, permanece como um pilar estratégico tanto para o funcionamento da rede quanto para as operações de cibercriminosos.

A capacidade de uma botnet de usar o DNS para comando e controle de forma resiliente e de expor sua escala através do volume de tráfego de consultas demonstra a criticidade deste vetor. Enquanto domínios maliciosos permanecerem ativos, a operação de ameaças como a Aisuru continuará.

A mitigação eficaz depende de uma defesa proativa do DNS, com o monitoramento e o bloqueio automático de domínios associados a atividades maliciosas, impedindo a comunicação e a propagação dessas redes em escala global.

Referências

Pesquisadora de segurança no laboratório ACME! Cybersecurity Research, trabalhando nas áreas de DNS e Inteligência Artificial.