Com o aumento do número de vulnerabilidades descobertas diariamente, conhecer e saber categoriza-las no ambiente que está sendo gerenciado pela equipe de segurança se torna uma medida importante para mitigar os riscos de segurança em um ambiente de T.I.

A etapa da categorização das vulnerabilidades se torna fundamental para a equipe realizar a gestão do risco de forma eficiente e estruturar as ações de defesa do ambiente. Entendendo o que elas representam e seu potencial impacto, conseguimos elaborar um plano de ação mais eficiente e priorizar as ações de defesa.

Para ajudar na categorização, podemos utilizar alguns indicadores padrões de mercado que vão nos ajudar a direcionar o esforço, por exemplo o CVSS e o EPSS.

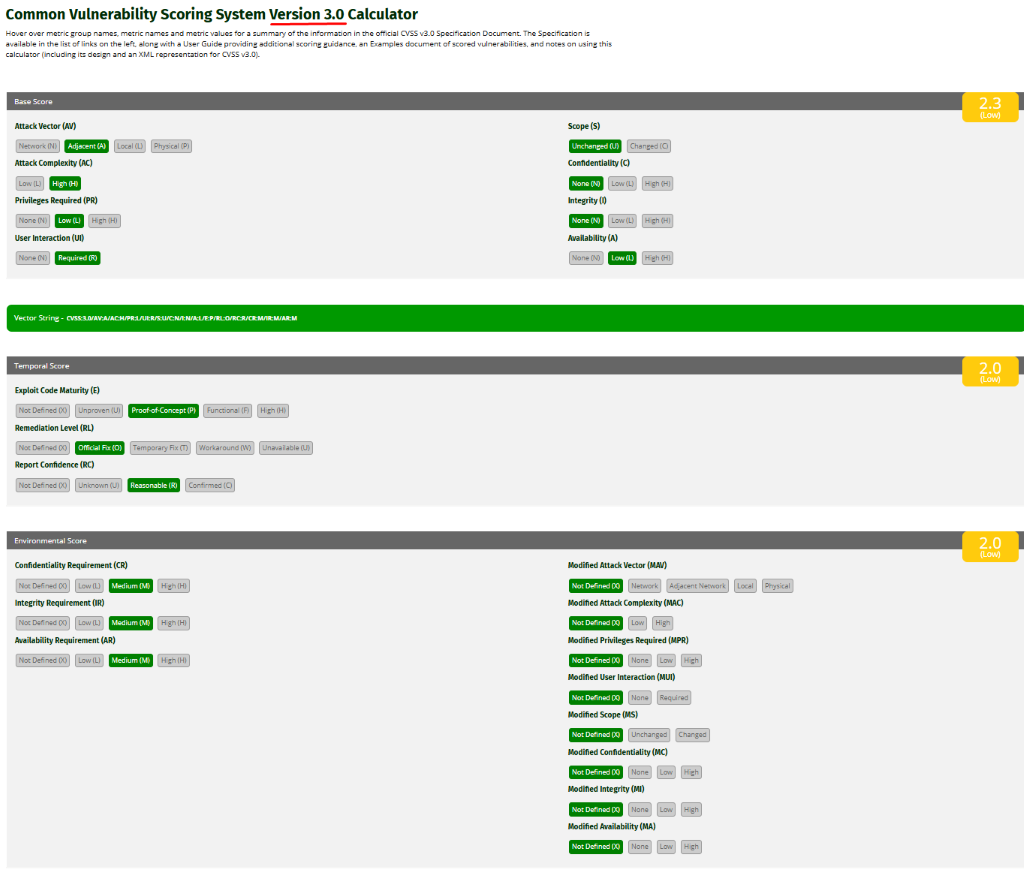

O CVSS (Common Vulnerability Scoring System), é um indicador padrão utilizado para medir a severidade de vulnerabilidades com um sistema de pontuação padronizado para avaliar e realizar a comparação da gravidade das vulnerabilidades de segurança, aplicando medidas quantitativa para medir o potencial de impacto da vulnerabilidade.

O CVSS atribui pontuações numéricas com base em diferentes métricas, onde este cálculo ajuda a equipe de segurança a priorizar os seus esforços para a correlação de vulnerabilidades e apoiar para uma melhor tomada de decisão para correção ou mitigação das vulnerabilidades.

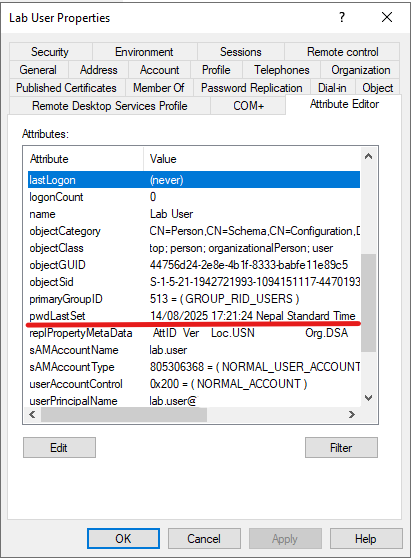

Para realizar o seu cálculo, o CVSS, vamos exemplificar baseado na versão 3.X, utiliza algumas métricas como principais, como métricas de Base, Temporal e Ambiental. Cada métrica possui características diferentes e um peso no cálculo da pontuação da CVSS.

- Métrica de Base são métricas onde são avaliados o potencial dano que a vulnerabilidade pode causar no ambiente, facilidade de exploração e a complexidade do atacante conseguir realizar o ataque bem sucedido.

- Métrica Temporal são métricas onde são avaliados a evolução da vulnerabilidade ao longo do tempo, podendo incluir algumas características que são considerados no calculo da sua pontuação, como a maturidade do exploit, facilidade da sua correção, confiabilidade da fonte da informação e a quantidade de evidencias disponíveis.

- Métrica Ambiental são métricas relacionadas a importância do impacto real para a organização em particular, baseadas em controles de mitigação que podem existir no ambiente para reduzir ou aumentar o impacto da vulnerabilidade ser explorada no ambiente.

Fig. 1 – Exemplo – Calculadora CVSS V3.0 – Common Vulnerability Scoring System Version 3.0 Calculator

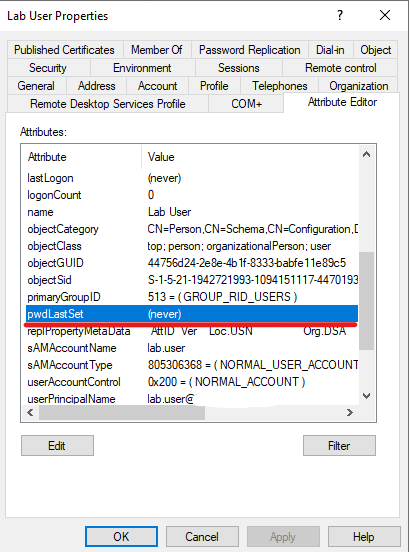

Diante do número elevado de CVSS dos ambientes e com as equipes de segurança enfrentando uma grande dificuldade para priorizar as correções. Um grupo de pesquisadores do FIRST (Forum of Incident Response and Security Teams – https://www.first.org/about/), pensando em resolver esse problema, desenvolveu o EPSS, um modelo para calcular informações sobre exploração das vulnerabilidades e apoiar no direcionamento melhor das ações de correção de vulnerabilidades pela equipe.

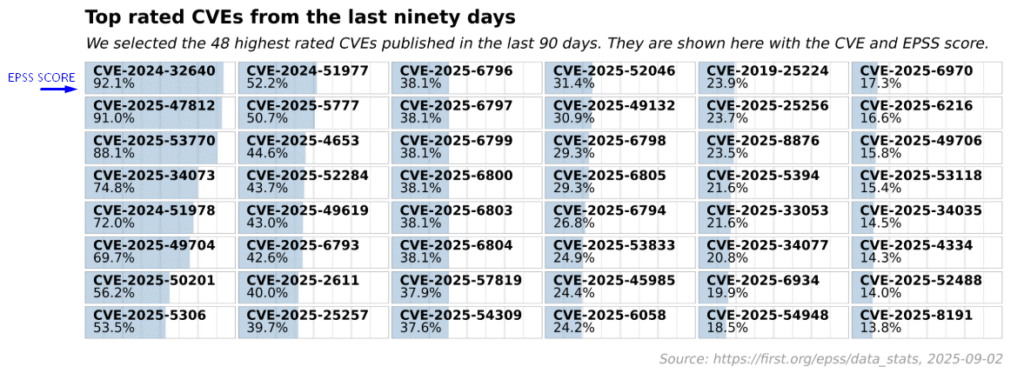

O EPSS (Exploit Prediction Scoring System), fornece um “score” que é um indicador baseado em dados do CVSS para estimar a probabilidade de uma vulnerabilidade de software estar sendo explorada ativamente no ambiente, cujo seu objetivo, é auxiliar a equipe de segurança a priorizar os esforços de correção de vulnerabilidades com base no EPSS score.

O EPSS fornece uma perspectiva mais dinâmica e contextual, permitindo que as equipes priorizem vulnerabilidades que estão ativamente sendo exploradas, mesmo que tenham um score no CVSS baixo.

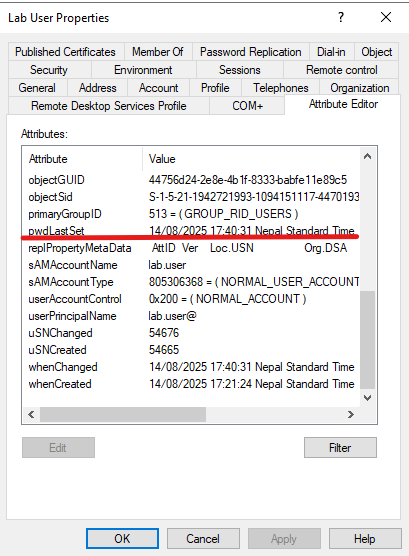

Correlacionando dados de CVSS + EPSS e aplicando inteligencia artificial, concluimos o valor do “Score EPSS”, um indicador mais robusto para a categorização de vulnerabilidades, onde podemos exemplificar conforme informações abaixo :

- CVSS alto + EPSS alto = prioridade máxima

- CVSS alto + EPSS baixo = monitoramento e mitigação planejada

- CVSS baixo + EPSS alto = atenção especial, pois pode indicar ataques em andamento

- CVSS baixo + EPSS baixo = menor prioridade

EPSS Score – https://www.first.org/epss/data_stats

Com essa informação, conseguimos que as equipe realizem uma gestão de risco mais inteligente, baseada não apenas em um unico indicador, mas também relacionando com a probabilidade real de ataque.

Categorizar as vulnerabilidades com base em métricas como CVSS e EPSS é essencial para uma resposta proativa e eficiente às ameaças cibernéticas. Em vez de reagir a cada alerta, as organizações podem tomar decisões assertivas, proteger seus ativos mais críticos e manter a confiança de seus clientes e parceiros.

Graduado em Engenharia da Computação e com pós-graduação em Gestão de Tecnologia pela Fatec-RP e Bigdata pelo Senac-RP.