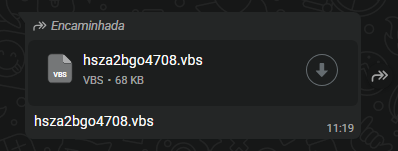

Nos últimos dias, foi identificado novamente um ataque veiculado via WhatsApp Web envolvendo o envio de um arquivo VBS (Visual Basic Script) altamente ofuscado. A ofuscação é feita por meio de códigos ASCII convertidos com a função Chr() e concatenados em tempo de execução, o que dificulta a análise estática do arquivo.

Após a desofuscação do script, foi possível recuperar os endereços de rede utilizados e toda a cadeia de ações executadas. O VBS cria pastas temporárias em C:\ (como C:\temp), gera arquivos .bat e realiza o download de múltiplos componentes, incluindo Python em modo “embedded”, ChromeDriver e um arquivo MSI. Esses artefatos são então utilizados para montar um ambiente capaz de executar scripts adicionais, automatizar o navegador e, potencialmente, interagir com sessões do WhatsApp Web ou outras aplicações sensíveis.

Um ponto relevante é que o arquivo VBS foi prontamente detectado pela solução XDR, pois o WhatsApp Web salva o anexo localmente em uma pasta temporária antes mesmo de o usuário clicar em “baixar” ou abrir o arquivo. Isso permite que mecanismos de segurança baseados em monitoramento de disco interceptem o artefato ainda no início da cadeia de ataque.

Principais IOCs:

Domínio: 193[.]36[.]109[.]208[.]host[.]secureserver[.]net

IP: 208[.]109[.]36[.]193

Domínio: empautlipa[.]com

IPs: 172[.]67[.]155[.]220, 104[.]21[.]50[.]29

Graduado em Ciências Biológicas, descobri que minha mãe estava certa e voltei para a área de tecnologia. Realizei a segunda graduação em Análise e Desenvolvimento de Sistemas, e iniciei minha carreira como Analista de Suporte, prestando suporte técnico à infraestrutura de TI com ênfase em tecnologias Microsoft.

Atualmente trabalho com resposta a incidentes, análise de ameaças, monitoramento de ambientes e mitigação de riscos em infraestruturas corporativas.